Bleeping Computer 网站披露,WordPress Elementor 页面构建插件运营者发布 3.6.3 版本,以解决一个远程代码执行漏洞,该漏洞可能影响多达 50 万个网站。

据悉,尽管利用该漏洞时需要身份验证,但任何登录到有漏洞网站的用户都可以利用它,包括普通用户。另外,安全研究人员认为,未登录的用户也可以利用该漏洞,但是尚未证实这种情况。

攻击者在存在漏洞的网站上创建一个正常账户,可以改变受影响网站的名称和主题,使其看起来完全不同。

漏洞细节

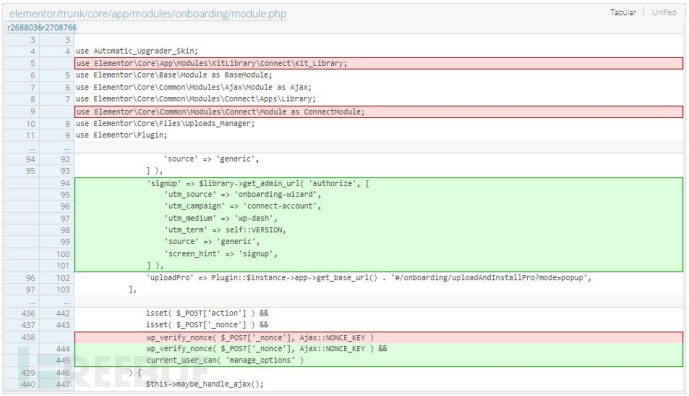

本周,WordPress 安全服务机构 Plugin Vulnerabilities 的研究人员发布报告,描述了 Elementor 漏洞问题背后的技术细节。研究人员解释称,问题在于该插件的一个文件 "module.php "缺乏关键的访问检查,导致该文件在 admin_init 操作期间的每个请求中都被加载,即使没有登录的用户,也是如此。

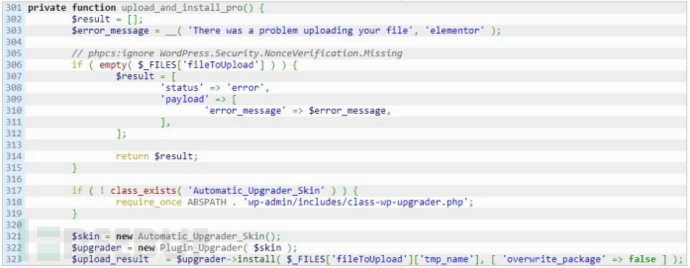

另外,研究人员发现发现 RCE 漏洞可能涉及函数 upload_and_install_pro(),该函数将安装随请求发送的 WordPress 插件,这时, admin_init 允许以 WordPress 插件的形式上传文件, 威胁者可以将恶意文件放在里面以实现远程代码执行。

文件上传功能

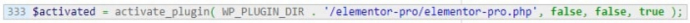

激活注入的恶意插件

研究人员表示,唯一的限制是访问一个有效的 nonce,然而,他们发现相关的 nonce 存在于 "WordPress管理页面的源代码中,该代码以 'elementorCommonConfig' 开头,当用户登录时,该代码会被包含在内。"

影响和修复

根据 Plugin Vulnerabilities 的说法,该漏洞是由 2022 年 3 月 22 日发布的 Elementor 3.6.0 版本引入的。

WordPress 的统计报告显示,大约 30.7% 的 Elementor 用户已经升级到 3.6.x 版本,数据表明可能受影响网站的最大数量约为 150 万个,另外,3.6.3 版本的插件至今下载量略高于一百万次,那么还有大约 50 万个有漏洞的网站。

最新的 3.6.3 版本包括一个提交功能,使用 "current_user_can "WordPress函数,实现了对 nonce 访问的额外检查。

在 Elementor 中提交解决安全漏洞

普遍认为这一做法应该能解决漏洞安全问题,但研究人员尚未验证修复方法有用,而且 Elementor 团队也没有公布任何关于这个补丁的细节。

目前,BleepingComputer 已经联系了 Elementor 的安全团队,以期获得更多的细节,但是尚未收到回复。

最后,建议管理员应用 Elementor WordPress 插件的最新可用更新,或从网站上完全删除该插件。

参考文章:

https://www.bleepingcomputer.com/news/security/critical-flaw-in-elementor-wordpress-plugin-may-affect-500k-sites/